Различные варианты сбора трафика (SPAN, RSPAN, ERSPAN) - чем отличаются и как настроить в продукте

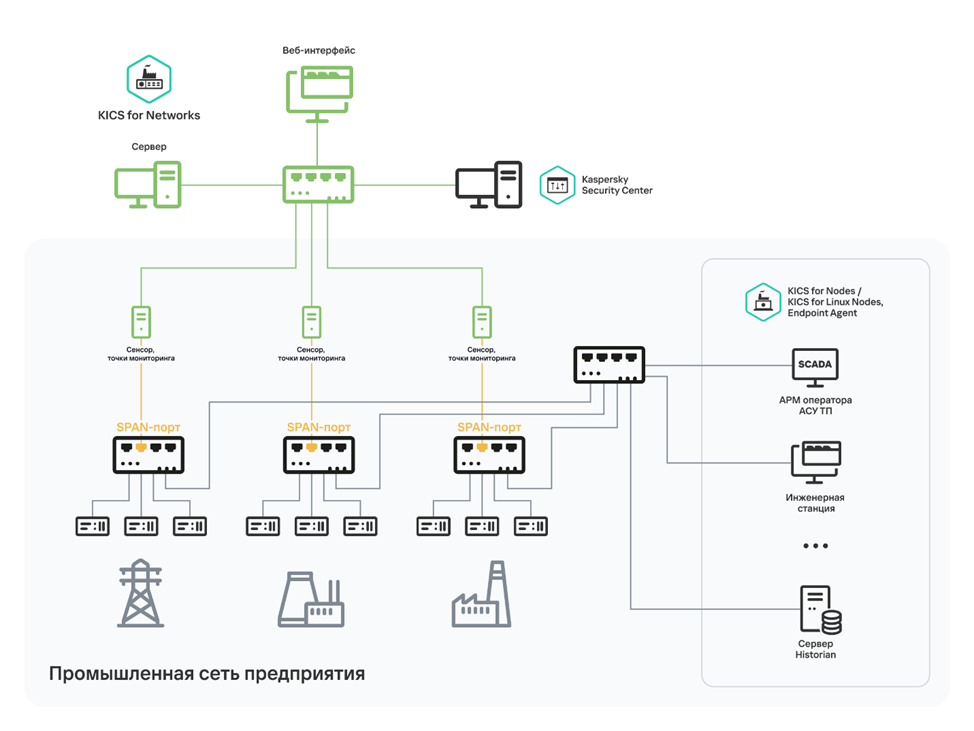

KICS for Networks работает с копией сетевого промышленного трафика и анализирует ее для выявления отклонений в значениях технологических параметров, обнаружения признаков сетевых атак, контроля работы и текущего состояния устройств в сети.

Для того, чтобы скопировать трафик от порта управляемого коммутатора в порт сервера KICS for Networks, в нашем случае для анализа промышленного трафика, на помощь приходит — зеркалирование пакетов сетевого трафика с подключенных портов сетевых устройств с помощью функции SPAN, RSPAN или ERSPAN. Давайте рассмотрим каждую функция более подробно.

SPAN

SPAN расшифровывается как Switched Port Analyzer либо Port Mirroring (Локальное зеркалирование). SPAN или mirroring port должны быть в режиме multi-to-one. Режим one-to-one не дает возможности получать полную информацию о коммуникациях. Принцип работы данной технологии заключается в том, что осуществляется копирование трафика с одного или нескольких портов (или VLAN) на один назначенный порт мониторинга в пределах одного и того же коммутатора.

Для того организовать SPAN-трафик мы должны первым делом настроить Источник, например, это группа портов коммутатора откуда мы планируем брать трафик для анализа. Далее указывается порт назначения, а именно, куда будет зеркалироваться трафик. SPAN отслеживает трафик, который проходит через коммутатор, на котором он настроено непосредственно. Пример на Рисунке 1.

Рисунок 1 – коммутатор с настроенным SPAN

Трафик, передаваемый через SPAN, передается «как есть», в исходных кадрах L2. В настройке SPAN прост и оказывает относительно небольшую нагрузку на CPU коммутатора по сравнению с RSPAN/ERSPAN, а также отсутствуют задержки из-за инкапсуляции. Ниже на Рисунке 2 отображен пример схемы развертывания Сервера и трех сенсоров.

Рисунок 2 - Пример схемы развертывания Сервера и трех сенсоров

При большом количестве коммутаторов, с которых требуется получать SPAN трафик или большой скорости траффика, не рекомендуется создавать на сервере KICS for Networks точки мониторинга и подавать на него SPAN трафик. Копии трафика в этом случае должны подаваться на сенсоры KICS for Networks для экономии места SSD сервера под полезные данные (копия сырого трафика хранится на машине с назначенными точками приема SPAN трафика).

Настройка SPAN на сервере KICS for Networks

Теперь разберем как настроить SPAN на сервере KICS for Networks. Для корректной работы сервера KICS for Networks необходимо как минимум 2 сетевых интерфейса, которые настраиваются непосредственно в настройках операционной системы сервера:

- MGMT – менеджмент интерфейс необходим для подключения к Web интерфейсу решения, поэтому IP-адрес выбирается исходя из карты IP-адресов конкретной площадки с учетом, чтобы все заинтересованные пользователи могли иметь к нему доступ. Данный порт так же может быть задействован для связи с сенсорами на удаленных площадках (для этого все сенсоры должны быть доступны для этой сети).

- SPAN – интерфейс, на который подается копия трафика с коммутаторов. Для каждой точки мониторинга на сервере и сенсоре должен быть сконфигурирован аналогичный сетевой интерфейс. В настройках сетевого адаптера отключите IPv4 и IPv6.

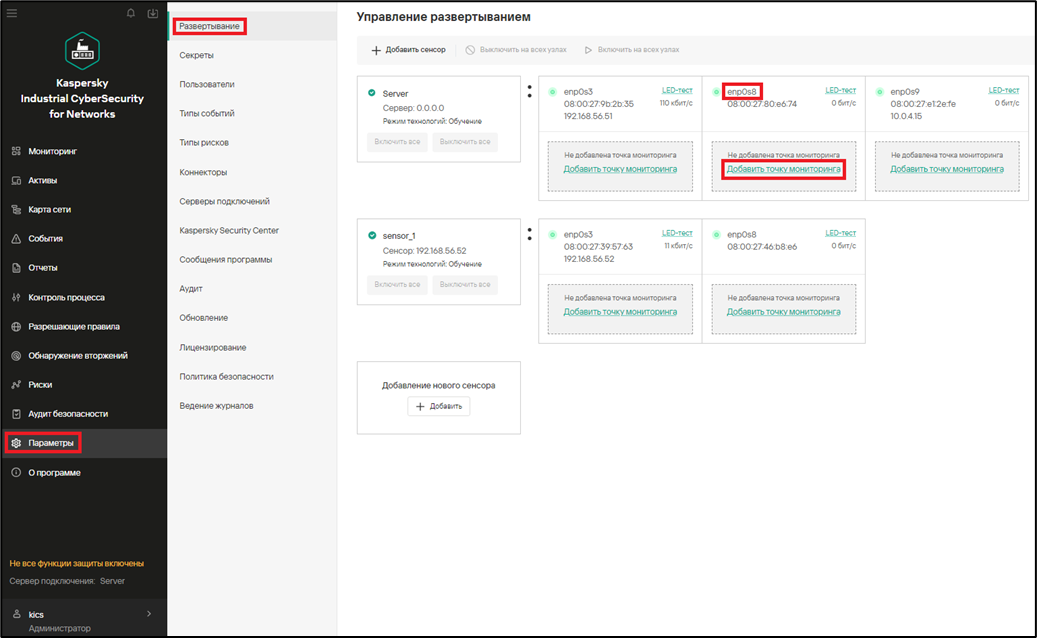

Чтобы решение после подключения SPAN (Mirror) трафика к серверу/сенсору начало обрабатывать трафик, необходимо назначить и активировать точку мониторинга на соответствующем сетевом интерфейсе. Для этого перейти на вкладку «Параметры - Развертывание». На вкладке отображены все сетевые интерфейсы сервера, на котором развернут сервер/сенсор KICS for Networks. Среди всех интерфейсов необходимо найти тот для которого были отключены IPv4, IPv6 в момент настройки сети, куда подключен SPAN и нажать кнопку «добавить точку мониторинга». Ниже на Рисунке 3 показан интерфейс включения точки мониторинга.

Рисунок 3 - Включение точки мониторинга

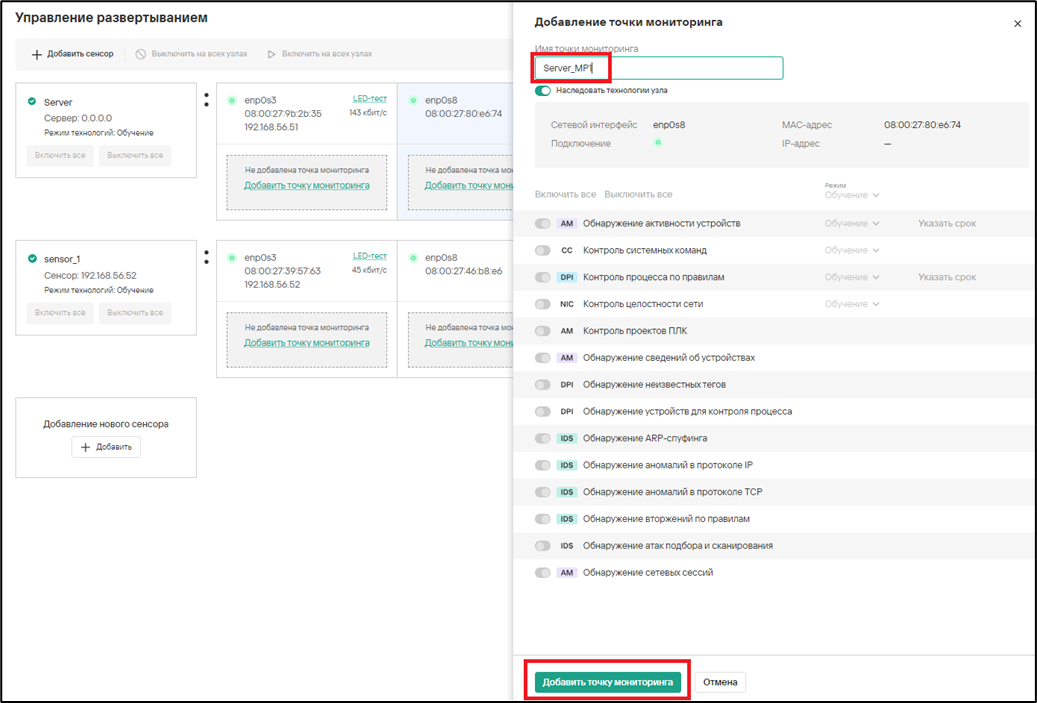

В окне ввода необходимо ввести наименование точки мониторинга (имя должно быть уникальным и желательно отражающим то устройство, к которому оно относится, для удобства идентификации и фильтрации событий в будущем, например – «Server_MP1»). Нажать кнопку «Добавить точку мониторинга». Пример на Рисунке 4.

Рисунок 3 - Добавление точки мониторинга

После добавления точки мониторинга ее нужно активировать с помощью кнопки «Включить». Если SPAN-трафик подключен к соответствующему порту, то после активации точки мониторинга, скорость должна быть отличной от «0», решение начнет свою работу. Повторить те же действия для остальных точек мониторинга. Пример на Рисунке 4.

Рисунок 4 - Включение точки мониторинга

RSPAN

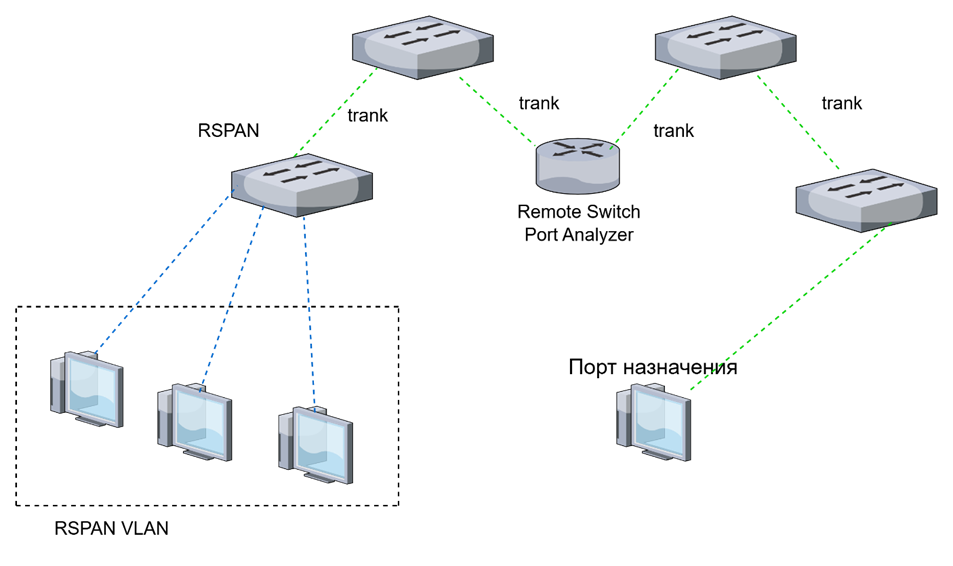

Теперь рассмотрим технологию RSPAN (Remote SPAN). Данная технология позволяет осуществлять мониторинг трафика на физически удаленных портах, через сеть коммутаторов. Технология RSPAN работает по следующему принципу:

- Первым делом настраиваем коммутатор-источник. Трафик с коммутатора с портов/ VLAN копируется не напрямую, а в специально выделенную RSPAN VLAN (source порты входят в RSPAN VLAN, который задается специально для каждой RSPAN – сессии).

- RSPAN VLAN должен быть настроен и разрешен на всех коммутаторах на пути между источником и пунктом назначения.

- На коммутаторе, который выполняет функцию назначения, один из портов, принадлежащих RSPAN VLAN, настраивается как RSPAN Destination Port. Этот порт принимает трафик из данной сессии RSPAN VLAN и зеркалирует его на подключенное устройство мониторинга с указанным destination портом.

С типовым примером сети с RSPAN можно ознакомиться на рисунке 5.

Рисунок 5 - Пример сети с настроенным RSPAN

Важные условия по настройке SPAN/RSPAN:

- Порт в роли источника трафика (Source порт) не может быть destination портом и наоборот;

- Для каждой SPAN и RSPAN сессий может использоваться один порт destination.

- Порт destination может только принимать зеркалированный трафик. Это означает, что другие функции канального уровня для порта становятся недоступны.

- Порт, который работает в режиме switchport trunk, при назначении портом-источником будет отслеживать трафик всех VLAN’ов, проходящих через него.

ERSPAN

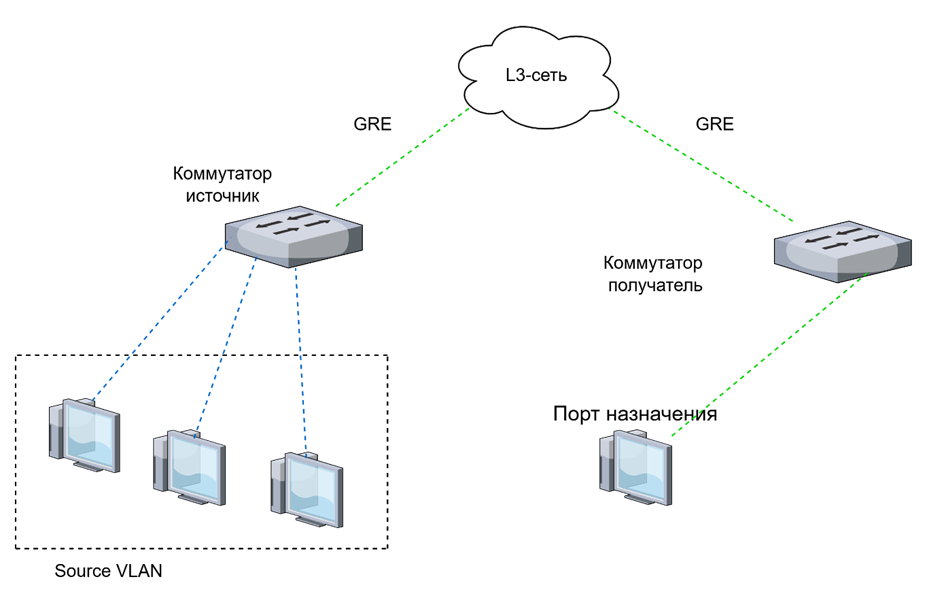

Теперь поговорим про ERSPAN (Encapsulated Remote SPAN), что переводится как инкапсулированное удаленное зеркалирование. Технологию, как правило, используют для передачи трафика между маршрутизируемыми сегментами сети с помощью инкапсуляции захваченных пакетов в GPE-туннель между несколькими сетевыми устройствами. Требуется при настройке обозначить IP-адресацию.

В коммутаторе, нужно указать IP-адрес получателя (порт, в который будет поступать зеркалируемый трафик). Трафик с исходных портов/VLAN инкапсулируется в заголовок GRE (Generic Routing Encapsulation).

Этот инкапсулированный трафик (GRE-туннель) передается как обычный IP-пакет (L3) через сеть на основе IP-адреса назначения (между коммутаторами должна быть настроена связность на уровне протокола IP). Также корректно должен быть настроен MTU, чтобы пакеты для захвата трафика передавались по цепочке в полном виде.

На устройстве назначения (коммутаторе, маршрутизаторе или специализированном анализаторе с поддержкой ERSPAN) происходит декапсуляция GRE, и исходный трафик извлекается для анализа. На рисунке 6 показан упрощенный пример схемы с поддержкой ERSPAN.

Рисунок 5 - Пример сети с настроенным ERSPAN

KICS for Networks умеет работать с ERSPAN, однако не умеет терминировать GRE, в котором этот ERSPAN перемещается.

Данные способы официально не поддерживается и применяется под свою ответственность. Средствами ОС также можно терминировать GRE без установки rcdcap через виртуальный интерфейс в NetworkManager.

Настройка ERSPAN в CentOS:

ERSPAN можно терминировать при помощи утилиты rcdcap. Для того, чтобы получить сборку данной утилиты создайте запрос в техническую поддержку «Лаборатории Касперского» через Kaspersky CompanyAccount.

Пример настройки через ОС. Первым делом нужно убедиться, что ядро поддерживает GRE:

# загрузка модуля ip_gre:

sudo modprobe ip_gre

# Проверка наличия модуля ip_gre:

lsmod | grep ip_gre

# Настройка сетевых интерфейсов. Например, для интерфейса eth1, который будет принимать ERSPAN трафик мы выполним следующие настройки:

sudo ip addr add IP из вашей сети dev eth1 # Используйте IP из вашей сети

sudo ip link set dev eth1 mtu 1900 # Увеличьте MTU для учёта GRE-инкапсуляции

sudo ip link set eth1 up

# Создаем GRE-туннеля для декапсуляции ERSPAN трафика:

# Создание туннеля с режимом GRE

sudo ip tunnel add mon0 mode gre local IP-адрес интерфейса, на который поступает ERSPAN трафик ttl 255

# Назначение IP-адреса туннелю (можно использовать любой не конфликтующий)

sudo ip addr add 1.1.1.1/30 dev mon0

# Активация туннеля

sudo ip link set mon0 upНастройка ERSPAN в Astra Linux:

ERSPAN поддерживается в ядре linux с версии 4.14, в том числе в Astra Linux. В справочном центре представлена инструкция: настройка тоннеля GRE.

KICS for Networks поддерживает интерфейсы, которые работают c Layer2 пакетами, т.е. содержат ethernet-frame'ы. gre-интерфейс работает на Layer3, соответственно использовать необходимо интерфейс типа gretap.

# ip link add mgre0 type gretap local <local-ip> remote <remote-ip> key 0xfffffffe

No comments to display

No comments to display